Wer WordPress-Blogs liest, stösst immer wieder auf Berichte zu Sicherheitsproblemen. Man kann schnell den Eindruck gewinnen, dass mit WordPress etwas nicht stimmt. Gerne gehen wir mal der Frage im Titel oben nach.

Wie viele WordPress-Sites werden gehackt? Schätzungen von Sophos

Angeblich sollen im Durchschnitt täglich 30’000 Websites gehackt werden. Die Sicherheitsfirma «Sophos» soll das ausgerechnet haben. Die Zahl scheint zu stimmen, aber sie stammt aus einem jährlichen Sicherheitsbericht von Sophos aus dem Jahre 2012.

Heute, zwölf Jahre später, wird die Zahl 30’000 immer noch von den meisten WordPress-Blogs mit Sicherheitsthemen zitiert. Auch nach langer Recherche über Suchmaschinen haben wir keine wirklichen verlässlichen Zahlen für 2024 gefunden. Aus unserer Sicht müsste die Zahl massiv nach oben revidiert werden.

Egal wie hoch die Zahl exakt ist, wir wissen durch die populäre Website W3Techs, die seit vielen Jahren statistische Daten zu Webtechnologien sammelt, dass 43.3 % aller Websites (Stand April 2024) weltweit auf WordPress laufen. Wenn wir die Zahl von 30’000 als bare Münze nehmen, wären das mindestens 4,7 Millionen WordPress-Websites, die jedes Jahr auf irgendeine Weise gehackt werden, oder rund 13’000 täglich.

Der Grund, warum WordPress so viel gehackt wird: Nicht, weil es unsicher ist, es ist ganz einfach das populärste Content Management System für Websites

Die Zahlen oben scheinen recht alarmierend zu wirken, sind jedoch einfach zu erklären: Es gibt nämlich fast kein anderes quelloffenes System mehr, um Websites zu erstellen, oder anders gesagt ein modernes «Content Management System», um Website-Inhalte zu verwalten.

Die Grafik unten von W3Tech zeigt das eindeutig:

Der Marktanteil von WordPress im Segment CMS beträgt aktuell 62.8 %. Weit abgeschlagen auf den Plätzen zwei bis vier liegen proprietäre Systeme (also nicht quelloffen) von Shopify mit 6.3%, Wix 3.8 % und Squarespace mit 3 %.

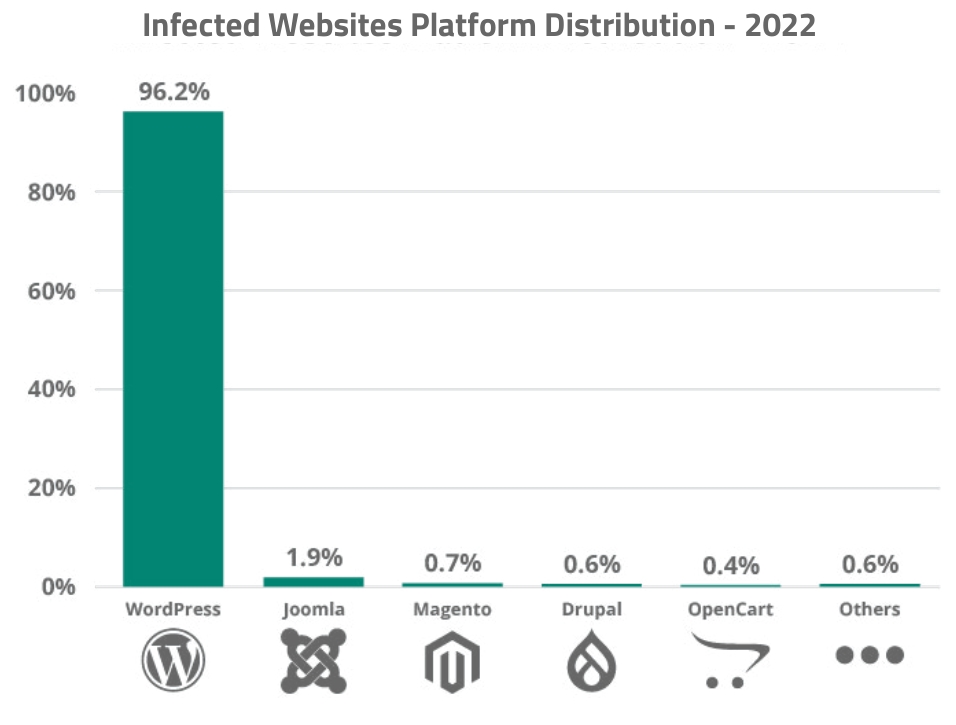

Im jährlichen «Website Threat Research Report» aus dem Jahre 2022 von Sucuri sehen die Anteile an infizierten Sites wie folgt aus:

Es lohnt sich für Spammer, Hacker usw. nicht mehr, andere CMS anzugreifen.

Sicherheitsschwachstellen WordPress: Core ist äusserst sicher, Schwachstellen vor allem bei den Plugins und Themes

WordPress hat strenge Sicherheitsmassnahmen, um sicherzustellen, dass der Kern von WordPress, also die «Core», wo sich alle Standardfunktionen, z.B. Beiträge schreiben, Nutzerverwalthung usw. befinden, hackersicher ist. Doch wie steht es um Plugins und Themes?

Die Sicherheitsfirma Patchstack, die eine Datenbank von WordPress-Plugin-Sicherheitsschwachstellen führt, veröffentlicht jedes Jahr eine Zusammenfassung über die Sicherheitssituation rund um WordPress. Sie trägt dieses Jahr den Titel «State of WordPress Security In 2024» und ist abrufbar unter:

https://patchstack.com/whitepaper/state-of-wordpress-security-in-2024

Wir benützen Daten von Patchstack, weil viele Blogs ihre Daten nutzen (teilweise mit Hinweis, teilweise auch ohne, man darf nicht vergessen, dass «Blogs» keine journalistische Verantwortung tragen punkto Quellenangaben, Objektivität usw.).

Was uns etwas stört an diesem sogenannten «White Paper» von Patchstack, ist die Tatsache, dass die ersten drei Grafiken aufzeigen sollen, wie viel mehr Schwachstellen man gefunden hat im Vergleich zu anderen Sicherheitsfirmen, z.B. WP Scan und Wordfence. Dadurch entsteht der Eindruck, man wolle gleich vergleichende Produktewerbung betreiben, anstatt zuerst einmal zu informieren.

Erst weiter unten erscheinen die Daten, die uns als WordPress-Consultant, also eine Firma, die WordPress-Lösungen für Kundinnen einrichtet und managed, interessieren. Wir zitieren:

Im Jahr 2023 fügte Patchstack unserer Datenbank 5’948 neue Schwachstellen hinzu, ein Anstieg von 24 % gegenüber 2022.

Der Anstieg spiegelt jedoch nicht die sich verschlechternde Sicherheitslage im WordPress-Bereich wider. Es zeigt vielmehr, dass sowohl Sicherheitsforscher als auch Plugin-Entwickler der Sicherheit mehr Aufmerksamkeit schenken.

Plugins waren für 96.77 % aller neuen Sicherheitslücken verantwortlich. Themes machten 3.01 % aus und nur 0.22 % wurden im WordPress-Kern selbst gefunden.

Die 13 im WordPress-Kern behobenen Sicherheitslücken waren nicht besonders gefährlich. Bei den meisten davon handelte es sich um Probleme mit relativ geringem Schweregrad, was die Tatsache unterstreicht, dass WordPress weiterhin eine sichere Plattform ist.

Um es klar zu sagen: hier geht es nicht darum, wie viele Websites konkret mit Schädlingen infiziert bzw. gehackt wurden. Es geht um Schwachstellen in Software im WordPress-Ökosystem, die mögliche Schäden an Websites verursachen können.

Wichtige WordPress-Erkenntnisse aus Sucuris «SiteCheck»-Scans – 2022 Website Threat Research Report

Eine andere bekannte Sicherheitsfirma, Sucuri, die auch ein populäres WordPress-Plugin anbietet, veröffentlich einen jährlichen Bericht, der auf Website-Cleanups, aber vor allem auf über hundert Millionen «SiteCheck» Scans beruht.

Wir listen die wichtigsten Erkenntnisse auf mit unseren Kommentaren:

- 49.8% aller WordPress-Installationen waren veraltet zum Zeitpunkt der Infektion. Das ist die tiefste Prozentzahl aller quelloffenen CMS. Das liegt auch daran, dass WordPress seit Version 5.5. ein fakultatives automatisches Aktualisieren für WordPress, Plugins und Themes eingebaut hat;

- 36 % aller beeinträchtigten Websites hatten mindestens ein Plugin installiert;

- Die drei Top-WordPress-Plugins mit Sicherheitslücken 2022 waren: Contact Form 7, gefolgt von der Freemius Library und an dritter Stelle WooCommerce. «Freemius Library» wird von vielen Plugin-Entwicklern benützt, um ihre kostenlosen Plugin-Versionen im offiziellen WordPress-Verzeichnis auf kommerzielle Plugins erweitern zu können. Freemius übernimmt beispielsweise die Arbeit der Lizenzvergabe;

- Die meisten WordPress-Sicherheitslücken 2023 waren: «Cross-Site-Scripting» (XSS) mit 53.3% Anteil, «Cross-Site Request Forgery» (CSRF) 16.9% und «Broken Access Control» mit 12.9%.

Die wichtigsten Einfallstore für Hacker: «Cross-Site-Scripting» (XSS), «Cross-Site Request Forgery» (CSRF) und «Broken Access Control»

Eine normal gewartete WordPress-Website, mit regelmässigen Aktualisierungen von WordPress selbst, Plugins und Themes, minimiert das Risiko, dass Hacker diese Einfallstore nutzen können. Trotzdem, so finden wir, sollten wir sie wenigstens kurz stichwortartig beschreiben, mit Links für weitergehende Infos.

«Cross-Site-Scripting» (XSS)

Das ist nicht nur bei WordPress, sondern allgemein im Internet die häufigste Angriffsmethode von Hackern. Dank Schwachstellen entweder im Client, also im Webbrowser, oder auf der Website, also dem Code, der vom Webserver an den Client geschickt wird, können Angreifer Schadcode in die Website einschleusen. Damit lässt sich beispielsweise eine Website in eine Spam-Schleuder umändern, oder vertrauliche Informationen wie Passwörter, Zahlungsinfos bei Shops usw. stehlen.

Bei Interesse, mehr darüber zu erfahren, empfehlen wir als Übersicht die Wikipedia-Seite: https://de.wikipedia.org/wiki/Cross-Site-Scripting

«Cross-Site Request Forgery» (CSRF)

Cross-Site Request Forgery (CSRF) ist eine andere Sicherheitslücke. Sie kann es Angreifern ermöglichen, Nutzer dazu zu verleiten, ohne deren Zustimmung, ja nicht mal Wissen, Aktionen auf einer Website durchzuführen. Das ist besonders ein Problem für Online-Shops, da diese Transaktionen und sensible Daten verarbeiten.

WordPress bietet Entwicklern, die Plugins, Themes oder sonstigen Code für Websites entwickeln, mehrere Tools, um solche Angriffe zu verhindern.

Ein Werkzeug ist die sogenannte «Nonce», oder anders angesagt «number used once». Es ist eine Art «Token», der für jede Nutzer-Session im Browser erstellt wird. Sie sollte immer Teil einer Formularübermittlung, AJAX-Abfragen (Daten werden ohne ein Seitenladen im Hintergrund geladen) sein.

Mehr Infos, um tiefer in das Thema einzutauchen: https://de.wikipedia.org/wiki/Cross-Site-Request-Forgery

«Broken Access Control»

Eine defekte Zugangskontrolle erlaubt nicht autorisierten Nutzern den Zugang ins Nutzermanagement einer Website, um beispielsweise als Administrator den Code von WordPress-Plugins, Themes usw. abzuändern – z.B. um Schädlingscode einzufügen.

Glücklicherweise ist WordPress Core, also der Code von WordPress, der alle Kernfunktionen wie das Nutzermanagement beinhaltet, äusserst sicher. Auch werden Passwörter im Datenbankeintrag mit modernsten Techniken geschützt. Nutzer-«Sessions» werden nach Logout automatisch vernichtet.

Aus unserer Erfahrung kann es höchstens Schwachstellen bei Plugins und Themes geben, die auf WordPress-Core-Funktionalität zugreifen.

Aber wenn wir ehrlich sind, ist das schwächste Element bei der Zutrittskontrolle auf eine WordPress-Site der Nutzer selber: Obschon WordPress voreingestellt lange und sichere Passwörter mit Zahlen und Sonderzeichen setzt, werden die oft von Nutzern auf kürzere gesetzt, die ganz einfach nicht mehr hackersicher sind. Seit den 90er Jahren wird gepredigt, man soll z.B. kein Geburtstage, allgemeine Namen usw. für Passwörter nutzen, doch geschieht es leider auch heute noch.

Was können wir daraus lernen? Wie können wir WordPress sicherer machen? Ein paar einfach umsetzbare Tipps

Das Thema WordPress-Sicherheit ist sehr weitläufig. Wir beschränken uns deshalb nur auf eine Auswahl von Tipps, die von jedem Admin einfach umgesetzt werden können.

Plugins und Themes und WordPress regelmässig aktualisieren, oder auf automatisches Aktualisieren setzen und nicht mehr genutzte Plugins und Themes löschen

Falls du selbst deine WordPress-Website verwaltet, achte auf Aktualisierungsmeldungen bei Plugins und Themes. Du kannst auch alle zusammen, das heisst Plugins, Themes und auch WordPress selbst (also die «Core») auf automatisch aktualisieren setzen. Eine gute Anleitung, wie das geht findest du bei Elbnetz:

Wir testen viele Plugins und auch Themes. Jedoch löschen wir sie, wenn sie nicht mehr benötigt werden. Damit ist Code mit potenziellen Sicherheitsschwächen vom Webserver gelöscht.

Nur starke Passwörter verwenden, vor allem für die Admin-Kontos

Voreingestellt bietet WordPress starke Passwörter, doch oft werden diese mit schwachen abgelöst. Falls du Admin einer WordPress-Site bist, kannst du deinen Nutzern das Einloggen mit starken Passwörtern vorschreiben. Es gibt einige Plugins, die das für dich machen können. Wir finden jedoch, dass hier sanfte Hinweise, nicht Vorschriften, besser bei den Nutzern ankommen.

Es gibt genügend Passwortgeneratoren und auch Applikationen, um Passwörter zu speichern.

Infizierte Websites mit einem Backup wiederherstellen

Die meisten Hoster bieten einen rudimentären Backupdienst an. Leider ist das Wiederherstellen eines solchen Backups über die Hosting-Infrastruktur nicht immer ganz einfach. Für WordPress gibt es einige Backup-Plugins, die Backups lokal auf dem Server (was ein Problem sein könnte, falls das gesamte Hostingverzeichnis infiziert ist), aber auch auf Cloud-Speicher wie Google Drive, OneDrive usw. vornehmen können.

Bei unserem Managed Hosting sind Backups automatisch drin, das heisst, ein spezielles WordPress-Plugin erübrigt sich. Wir werden sicher über das Thema Backups mehr schreiben.

Setze mindestens für Admin-Logins Zwei-Faktor-Authentifizierung ein

Letzten Juli haben wir zu diesem Thema einen Bericht geschrieben: «Website-Login mit mehr Schutz: Zwei-Faktor-Authentifizierung für WordPress».

Um besonders das Administratorkonto zu schützen, das auf alle Bereiche der Website Zugriff hat, das z.B. Plugins installieren, löschen und verändern kann, empfehlen wir klar eine Zwei-Faktor-Authentifizierung.

Moderner Hoster für deine Website

Ein moderner Hoster sollte dir über die Administrationsoberfläche alle Möglichkeiten bieten, deine Website auf dem neusten Stand zu halten. Z.B. solltest du nicht den Hoster anfragen müssen, wenn du die PHP-Version für deine Website-Installation aktualisieren möchtest. WordPress ist mehrheitlich in der Sprache PHP geschrieben und verlangt eine Mindestversion PHP (wie bei jeder Programmiersprache entwickelt sich auch PHP mit neuen Releases bzw. Versionen).

Viele veraltete Hoster bereiten auch Mühe, selbst Sicherheitszertifikate für die Verschlüsselung deiner Webdaten (wird üblicherweise SSL genannt) zu erstellen.

Zum Thema «Shared Hosting» werden wir sicher in Zukunft etwas schreiben.

Bei Spam- und Sicherheitsproblemen verwende Sicherheits-Plugins und Tools

Gerade wenn sensitive Daten wie Shopping-Daten auf deiner Website liegen, kann es angebracht sein, mit Sicherheitsplugins mehr Schutz zu bieten.

Sicherheits-Plugins bieten dir (Auflistung nicht abschliessend):

- Sicherheitsüberwachung in Echtzeit;

- Scannen aller Website-Dateien;

- Scannen bewusst nach «Malware», also bekannten Schädlingen;

- Erstellen und das Überwachen von Listen gesperrter IP-Nummern (damit bekannte Bösewichte gar nicht auf die Website kommen);

- Tätigkeiten nach eines Hacks, d.h. Websitesäuberung und andere Massnahmen;

- Firewall;

- Schutz vor «Brute Force»-Angriffen;

- Selbstverständlich Benachrichtigung in Echtzeit bei Sicherheitsbedrohungen.

Bekannte Plugins, die viele dieser Möglichkeiten bieten, teilweise bereits im kostenlosen Modus, sind Sucuri und Wordfence. Es gibt jedoch viele mehr, die sich teilweise nur auf Teilaspekte von Sicherheit spezialisieren.

Weil auch für unsere Kundinnen das Thema Sicherheit immer wichtiger wird, gerade wenn es um sensitive Daten wie die eines Shops geht, haben wir eine separate Dienstleistung WordPress Sicherheits-Monitoring entwickelt. Du findest mehr Infos dazu unter diesem Link:

https://arteeo.ch/wordpress-sicherheits-monitoring/

Wenn du Fragen und Anmerkungen hast, kannst du uns gerne unten in die Kommentare schreiben.

Alle Links in diesem Beitrag:

W3Techs — Usage statistics and market share of WordPress

https://w3techs.com/technologies/details/cm-wordpress

W3Techs — Usage statistics and market shares of content management systems

https://w3techs.com/technologies/overview/content_management

State of WordPress Security In 2024

https://patchstack.com/whitepaper/state-of-wordpress-security-in-2024

Sucuri — 2022 Website Threat Research Report

https://sucuri.net/reports/2022-hacked-website-report/

Wikipedia — Cross-Site-Scripting

https://de.wikipedia.org/wiki/Cross-Site-Scripting

Wikipedia — Cross-Site-Request-Forgery

https://de.wikipedia.org/wiki/Cross-Site-Request-Forgery

elbnetz.com — WordPress automatische Aktualisierungen

https://elbnetz.com/wordpress-automatische-aktualisierungen/#Automatische_Aktualisierungen_fuer_WordPress

Arteeo — Website-Login mit mehr Schutz: Zwei-Faktor-Authentifizierung für WordPress

https://arteeo.ch/website-login-mit-mehr-schutz-zwei-faktor-authentifizierung-fuer-wordpress/

Arteeo — WordPress Sicherheits-Monitoring

https://arteeo.ch/wordpress-sicherheits-monitoring/

WordPress — Security

https://wordpress.org/about/security/